今回はIntuneの機能の一つである、アプリ保護ポリシーをiOSデバイスに対して適用していきたいと思います。

アプリ保護ポリシーとは

アプリ保護ポリシー(以下、APPとする)は、Intuneにより提供されているモバイルアプリケーション管理(MAM)機能の一つです。

本機能を利用すると、アプリを利用する際にコピーペーストを制限したり、データの保存を制限することができるようになります。

デバイス登録をせずとも、機能を利用できるためBYOD端末向けのデータ保護に活用することができます。

参考:https://learn.microsoft.com/ja-jp/mem/intune/apps/app-protection-policy

環境・構成

今回は以下の環境を使用します。

・iPhone SE2(バージョン 16.6)

また、以下の図のように、BYODデバイスを対象にTeamsのみアクセス可とし、それ以外のOfficeアプリへはアクセスできないような構成にしたいと思います。

そのためにアプリ保護ポリシーだけでなく、条件付きアクセスも構成します。

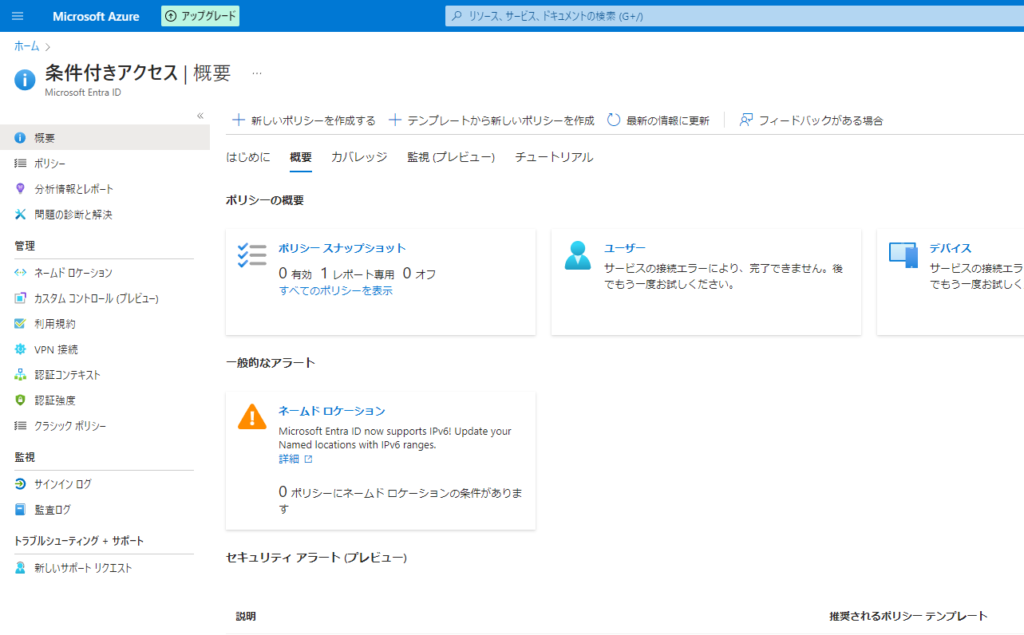

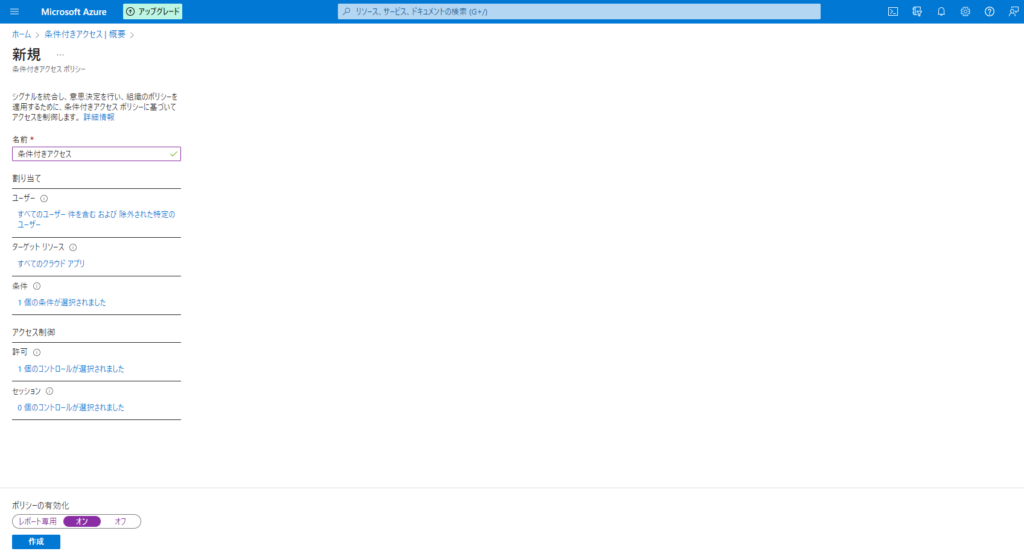

条件付きアクセスの作成

まずは、条件付きアクセスを作成します。

Azure Portalへアクセスし、「Microsoft Entra 条件付きアクセス」ページに移動します。

移動したら、「新しいポリシーを作成する」をクリックします。

以下のように設定します。

- 名前:条件付きアクセス

- ユーザー(対象):すべてのユーザー

- ユーザー(対象外):ディレクトリロール(グローバル管理者)

- ターゲットリソース:すべてのクラウドアプリ

- 条件(デバイスプラットフォーム):iOS、Android

- 許可(アクセス権の付与):アプリの保護ポリシーが必要

注意

ユーザーの対象外を設定しないと、万が一アプリ保護ポリシーを割り当てられなかった時などにすべてのユーザーがアクセスできなくなります。また、条件付きアクセスによりブロックされるため、設定を修正することもできなくなります。条件付きアクセスは例外を作ることが重要になります。

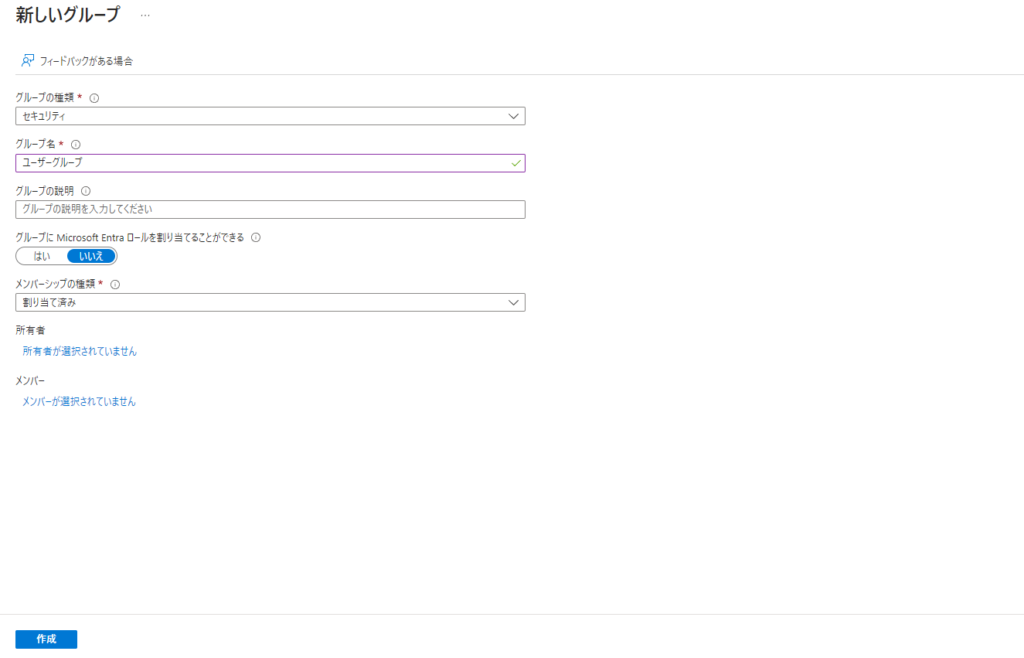

グループの作成

アプリ保護ポリシーにはユーザーグループを割り当てる必要があるため、Microsoft Entraからグループを作成します。

Azure PortalからMicrosoft Entra IDをクリックし、左ペインから「グループ」を選択します。

「新しいグループ」をクリックし必要な項目を埋めて「作成」をクリックします。

今回は以下の項目で設定しました。

- グループの種類:セキュリティ

- グループ名:ユーザーグループ

- メンバーシップの種類:割り当て済み

作成したグループをクリックして「メンバーの追加」からアプリ保護ポリシーを割り当てるユーザーを追加します。

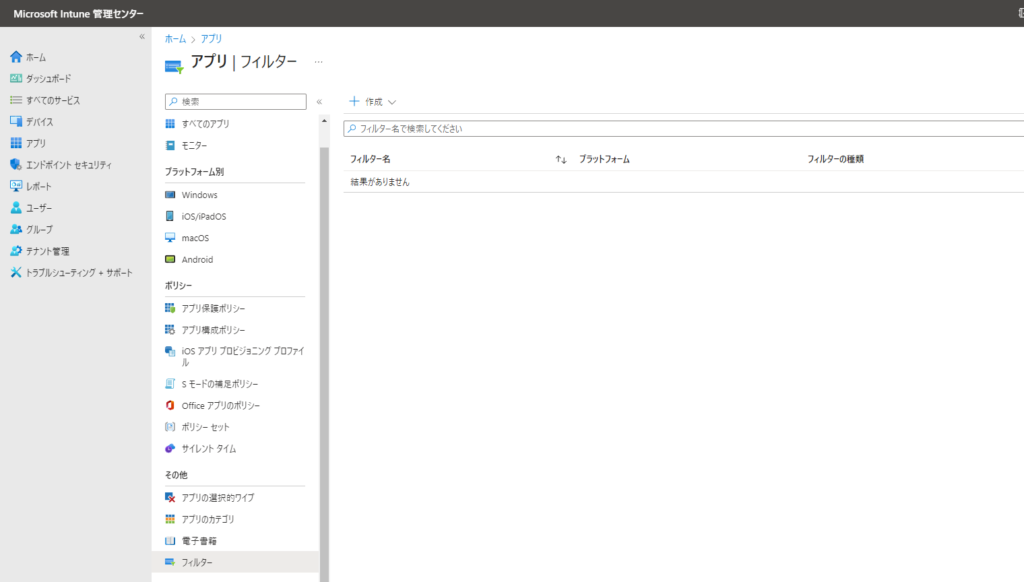

フィルターの作成

次にアプリ保護ポリシーを作成する前にフィルターを作成します。

フィルターを作成することで管理外のデバイスのみポリシーが割り当たるようにします。

MDMデバイスにはポリシーは割り当たりません。

Microsoft Intune管理センターにアクセスし「アプリ」→「フィルター」に進みます。

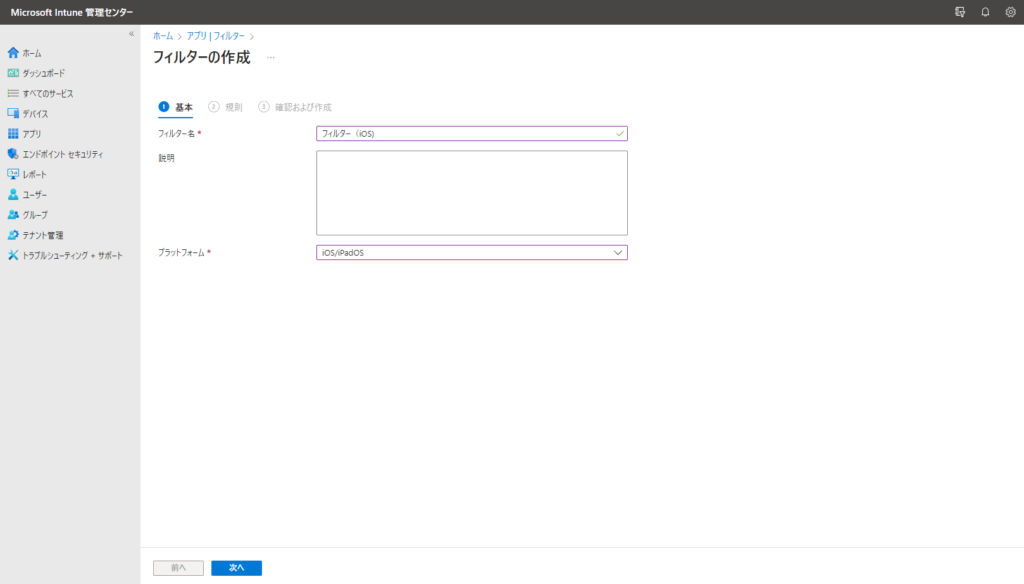

「作成」→「マネージドアプリ」から作成画面に進み、名前とプラットフォームを入力し「次へ」をクリックします。

- 名前:フィルター(iOS)

- プラットフォーム:iOS/iPadOS

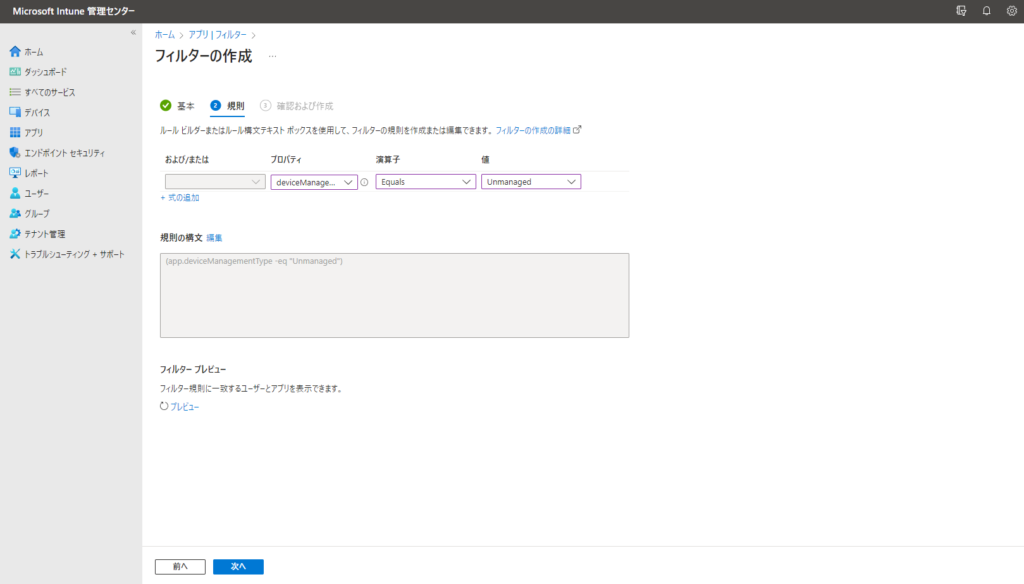

以下項目を入力し「次へ」をクリックします。

- プロパティ:deviceManagementType(デバイス管理のタイプ)

- 演算子:Equals

- 値:Unmanaged

ここまでできたら「作成」をクリックします。

アプリ保護ポリシーの作成

次にアプリ保護ポリシーを作成します。

アプリ保護ポリシーの設定内容はMicrosoftの推奨設定があるのでそれを利用します。今回はもっともセキュリティの強度が高い「レベル3」で設定していきます。

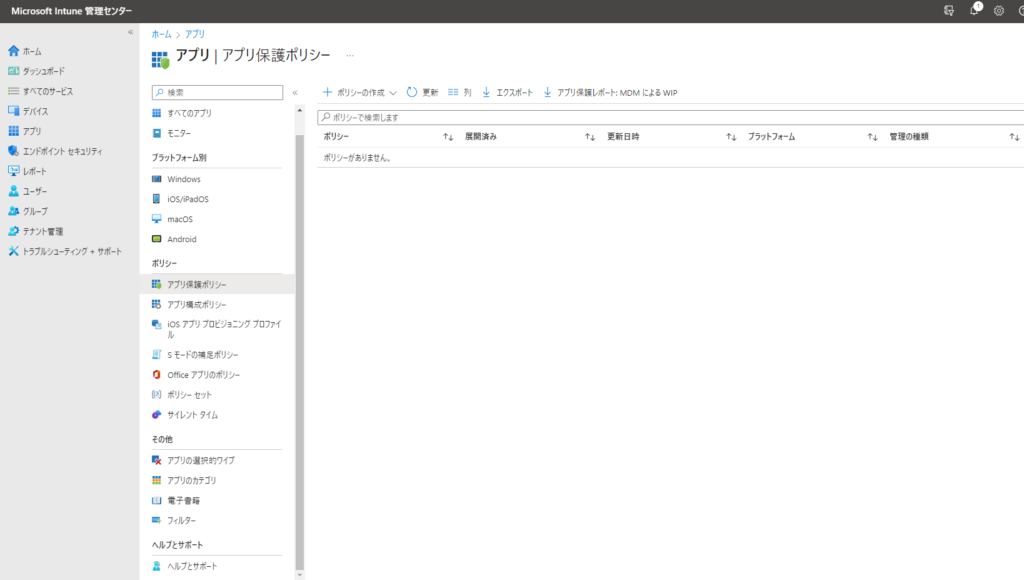

「アプリ」→「アプリ保護ポリシー」に進みます。

「ポリシーの作成」→「iOS/iPadOS」を選択し、名前を入力して「次へ」をクリックします。

- 名前:アプリ保護ポリシー(iOS)

「パブリックアプリの選択」をクリックし、Teamsを検索し選択します。

この設定が保護対象のアプリケーションを選択する項目になります。

次にデータ保護を設定します。

ここでコピーの禁止やデータの添付の禁止などの設定をしていきます。

各設定の詳細については別記事にて確認します。

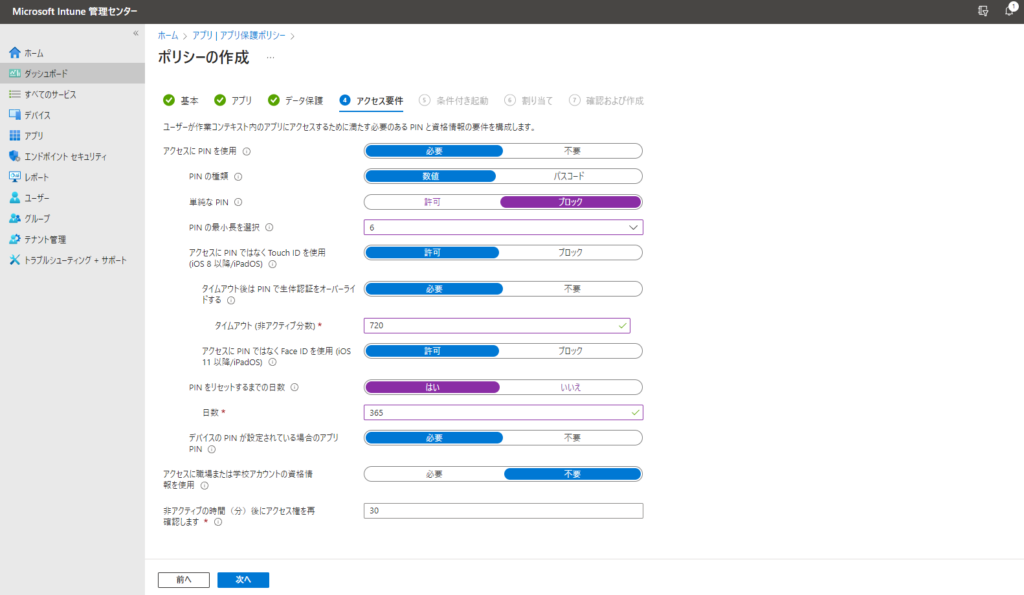

次にアクセス要件を設定します。

アプリ保護ポリシーはPINを設定することができ、第二のパスコードを設定することでより強固なセキュリティを構成することができます。

次に条件付き起動を設定します。

条件に合致したとき、アプリにアクセスできなくしたり、強制的にサインアウトさせたりすることができます。

最後にアプリ保護ポリシーを割り当てるグループを選択します。

ここで先ほど作成したフィルターを使うことで管理外のデバイスのみポリシーを割り当てることができます。

「グループの追加」を選択し先ほど作成したグループを選びます。

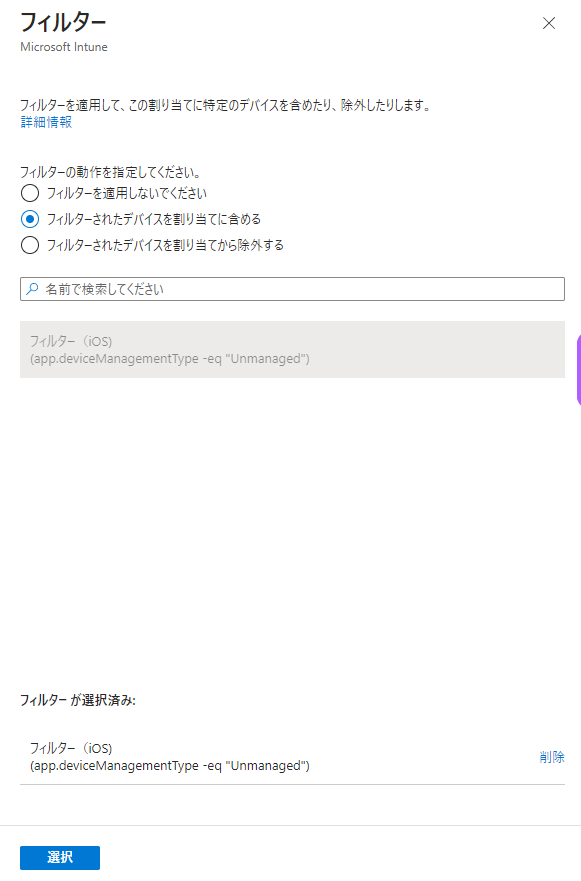

次に「フィルターの編集」をクリックし「フィルターされたデバイスを割り当てに含める」を選び、先ほど作成したフィルターを選択します。

上記まで設定したら「確認および作成」画面で作成をクリックし設定を終了します。

続く

以上でアプリ保護ポリシーの作成まで終わりました。

次はアプリ保護ポリシーを適用しiPhone側の動作を見ていきたいと思います。

次回の記事は以下をご覧ください。

コメント