今回はアプリ保護ポリシーをデータ保護をする際の必要になる追加設定と追加シーンについてお話します。

本記事の前に前回の手順を確認します。

今回の内容について

前回はアプリ保護ポリシーの作成、適用まで完了しました。

これだけでもアプリ保護ポリシーの機能自体は利用できるのですが、BYODデバイスにのみアプリ保護ポリシーを割り当てたい場合は、追加で設定が必要になります。

例えば、お客様の要望でBYOD(MAM)とMDMを混在させる環境があるかもしれません。

そういった場合、MAMデバイスにはアプリ保護ポリシーを適用させたいけどMDMデバイスには適用させたくないといったことも起こりえます。

本記事の設定をしないとフィルターを設定していたとしても、MDMデバイスにアプリ保護ポリシーが割り当たってしまいます。

MSのドキュメントにも記載されていますが、なんとも納得のいかない話です。。

抜粋

Unmanaged: iOS/iPadOS デバイスの場合、アンマネージド デバイスとは、Intune MDM 管理またはサード パーティの MDM/EMM ソリューションが IntuneMAMUPN キーを渡さないデバイスのことです。

IntuneMAMUPN と IntuneMAMOID は、すべての MDM マネージド アプリケーションに対して構成する必要があります。 詳細については、「Microsoft Intune で iOS/iPadOS アプリ間のデータ転送を管理する方法」を参照してください。

つまり、マネージドアプリとしてのアプリの登録とアプリ構成ポリシーの設定が追加で必要になります。

アプリの登録

まずはマネージドアプリの登録を実施します。

Intuneからアプリの登録を実施することができます。

登録したアプリはユーザー側にインストールを促すことができます。

本来としてはマネージドアプリの意味としては以下のようになっているようです。

- MDM:Intuneから登録し、Intune経由でインストールしたアプリ

- MAM:組織アカウントでサインインしたアプリ

今回、アプリの登録を実施するのは後述するアプリ構成ポリシーの設定に必要なためです。

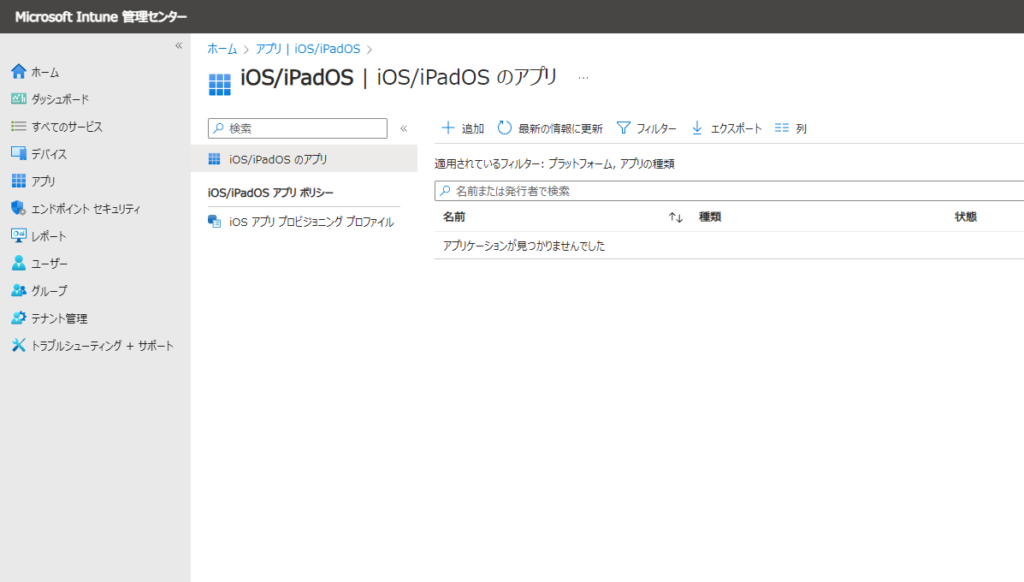

Intuneから「アプリ」→「iOS/iPadOS」に進み「追加」をクリックします。

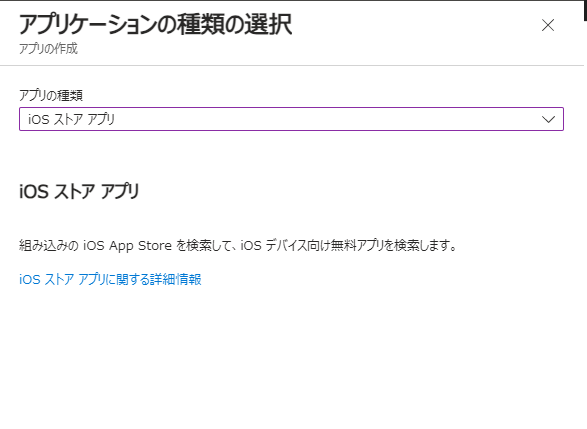

アプリの種類に「iOSストアアプリ」を選択します。

アプリストアから「Teams」を検索して選択します。

アプリの情報を設定することができますが、特に帰る必要がないのでデフォルトのまま次に進みます。

設定を割り当てる対象を選びます。

前回作成したグループを使用します。

割り当てられる項目が複数ありますが「登録済みデバイスで使用可能」「登録の有無にかかわらずに使用可能」はユーザーが任意でインストールできるようにするものです。

「必須」は強制的にアプリがインストールさせることができるようになります。

今回は必須を選びます。

設定を確認し作成します。

アプリ構成ポリシーの設定

最後にアプリ構成ポリシーの設定をします。

設定する内容は後述しますが、アプリ構成ポリシーはアプリごとに構成する必要があるため注意です。

アプリ保護ポリシーの対象になっているアプリの数だけアプリ構成ポリシーを設定します。

手順はMSのドキュメントに記載されている以下を参照します。

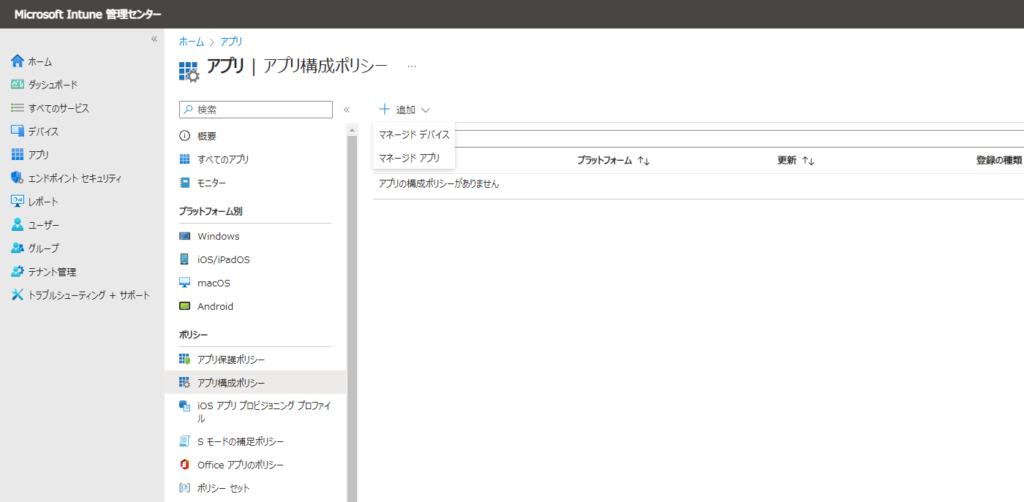

「アプリ」→「アプリ構成ポリシー」に進み「追加」から「マネージドデバイス」を選択します。

以下のように入力します。

- 名前:アプリ構成ポリシー_Teams

- プラットフォーム:iOS/iPadOS

- 対象アプリ:Microsoft Teams

アプリの登録を実施しないと対象アプリに表示されません。

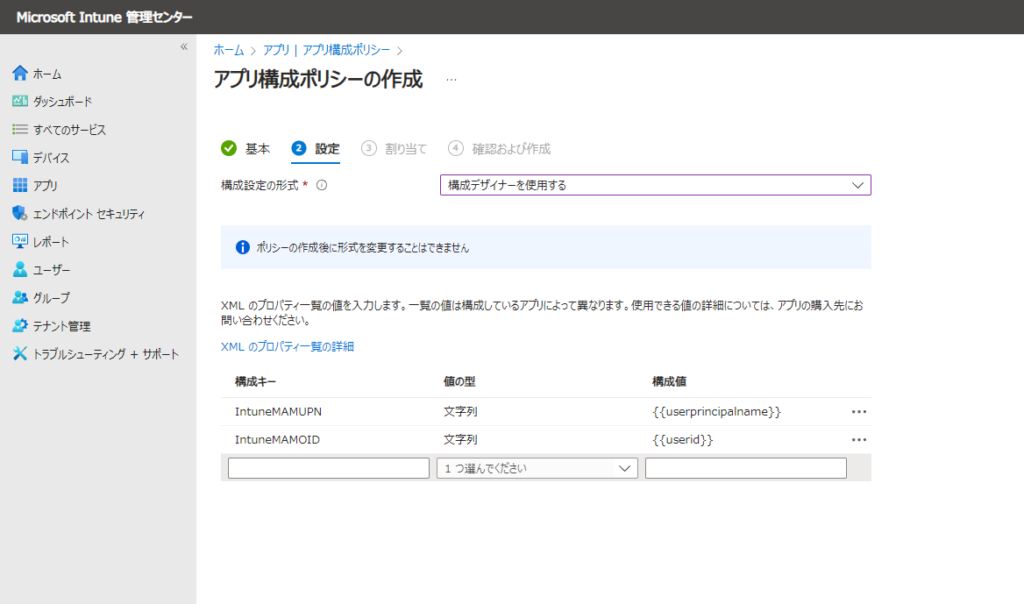

次に構成設定の形式に「構成デザイナーを使用する」を選択し、以下の値を入力します。

設定1

構成キー:IntuneMAMUPN

値の型:文字列

構成値:{{userprincipalname}}

設定2

構成キー:IntuneMAMOID

値の型:文字列

構成値:{{userid}}

割り当てに利用しているMDMデバイスのデバイスグループを選択し、作成します。

まとめ

以上で設定は終わり、MDMデバイスにアプリ保護ポリシーは割り当たらなくなりました。

本設定はMSのドキュメントが複数に分かれている中の一小節に記載されているだけなので気づきにくいと思いますが必ず必要な設定になるので忘れずに設定しましょう。

コメント