今回の内容について

前回はアプリ保護ポリシーの作成まで完了しました。

今回は実際にアプリ保護ポリシーを適用してみて、iPhoneにポリシーが適用されているか確認します。

本記事を実施する前にまずは前回の記事をご覧ください

Teamsのダウンロード

まずはApple StoreからTeamsをダウンロードします。

Teamsへ組織アカウントでログイン

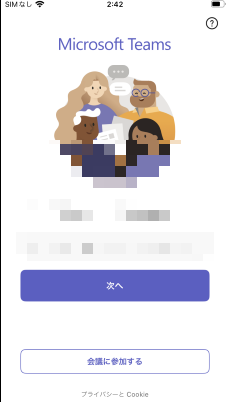

TeamsをダウンロードできたらTeamsを起動し、組織アカウントでログインします。

パスワードを入力したら以下のようにAuthenticatorアプリのインストールが求められます。画面が表示されると思います。これはiOSでは規定の動作のようですので大人しくインストールします。

以下のMSのドキュメントに記載されており通り、条件付きアクセスを設定している場合に求められる動作のようです。

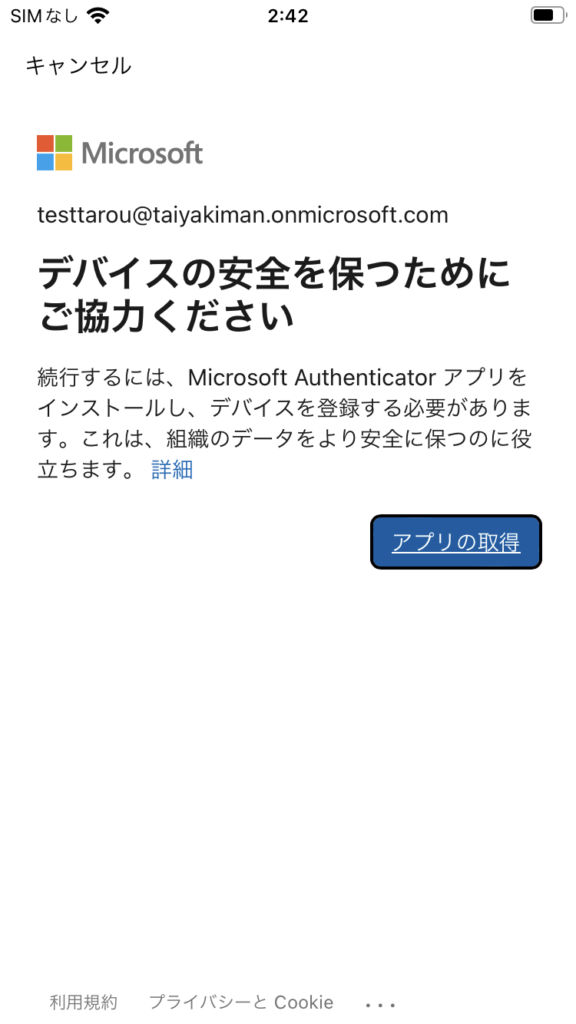

さらにログインを進めていくと、以下の画面のようにデバイスの登録が求められます。デバイスの登録というのはIntuneに登録されるわけではなく、Azure ADにデバイスが登録される形になります。

こちらも恐らく条件付きアクセスの影響で追加する必要があるものと思われます。

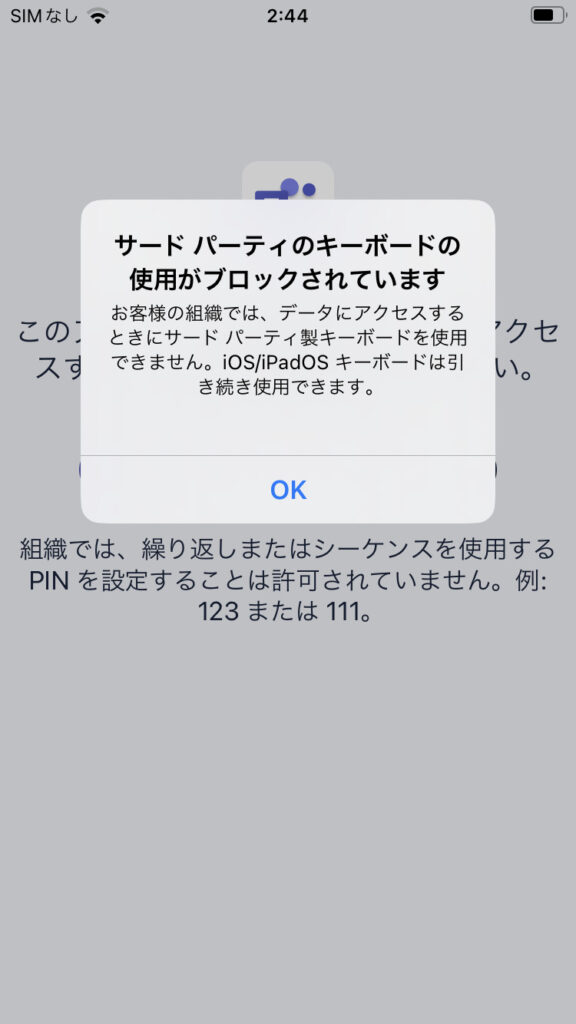

ログインが成功したら、アプリ保護ポリシーの動作によって「サードパーティのキーボードの使用がブロックされています」と表示されます。これはアプリ保護ポリシーの設定でサードパーティのキーボードの使用をブロックしているために表示されているポップアップになります。

次にアクセスPINの設定を求められます。「単純なPIN」をブロックに設定しているため1234などの連番などは設定できません。

PINを設定するとログインができます。

早速動作を試してみます。今回は代表してコピーペーストをアプリ保護ポリシーで管理しているアプリのみに設定したのでTeamsからコピーした内容をメモアプリに貼り付けてみます。

貼り付けたところ、以下のように「組織のデータをここに貼り付けることはできません。」と表示されました。正しく動いているようです。

Teams以外にログイン

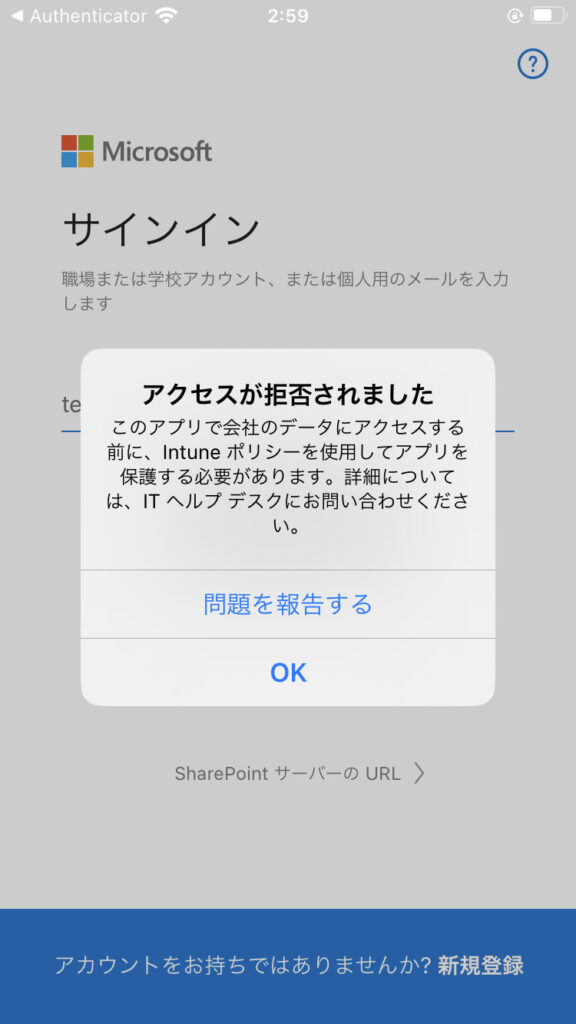

今回は条件付きアクセスとしてアプリ保護ポリシーを適用しているアプリにのみログインできるようにしていてアプリ保護ポリシーを適用しているのはTeamsのみです。

そのためTeams以外にログインしようとすると以下のようにアクセスが拒否されてしまいます。

まとめ

今回はアプリ保護ポリシーを実際にiOSデバイスに適用してみました。

アプリ保護ポリシーの動作としてはMSのドキュメントだけではわからない部分も多く、実際の動作としては検証は必要です。

今回実施した動作に関しても使用するデバイスやアプリのバージョンによって動作に違いがある可能性があるため注意です。

今回検証できなかった、他のデータ保護の動作やAndroidのアプリ保護ポリシーについては別の記事でやりたいと思います。

MAMとMDMを混在させる環境については追加で設定が必要になります。別の記事に設定方法を記載しているのでご覧ください。

コメント