今回の内容について

前回はアプリ保護ポリシーの作成まで完了しました。

今回は実際にアプリ保護ポリシーを適用してみて、Androidにポリシーが適用されているか確認します。

本記事を実施する前にまずは前回の記事をご覧ください

Teamsのダウンロード

まずはGoogle Play ストアからTeamsをダウンロードします。

Teamsへ組織アカウントでログイン

TeamsをダウンロードできたらTeamsを起動し、組織アカウントでログインします。

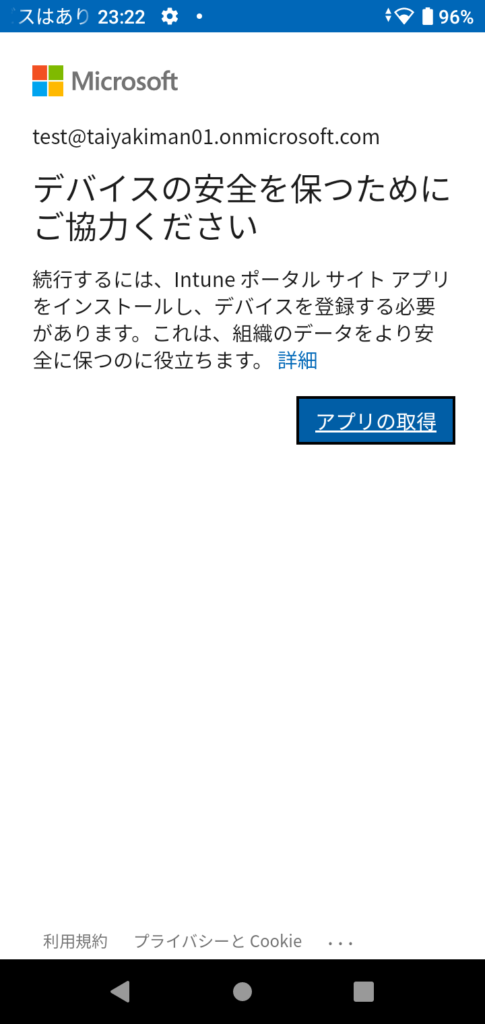

パスワードを入力したら以下のようにIntuneポータルサイトアプリが求められるのでインストールします。

・補足

Intuneポータルサイトアプリはインストールするだけで問題ありません。インストール後、アプリケーションのセットアップは不要です。

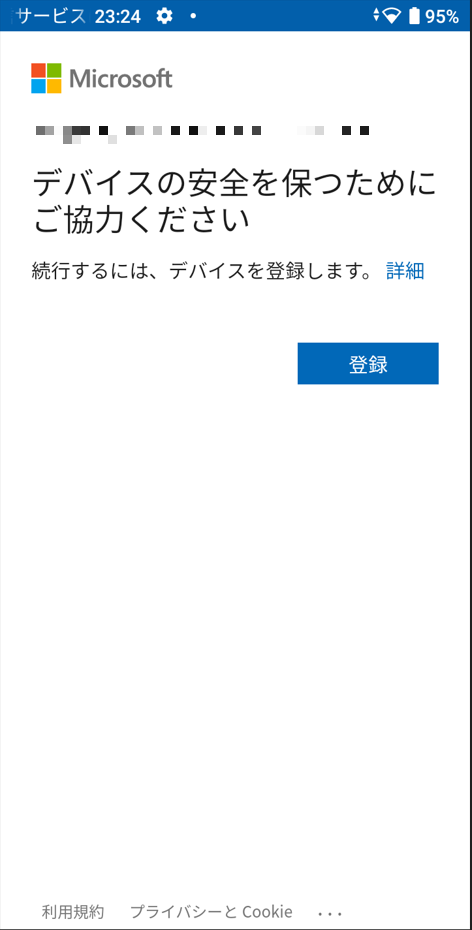

さらにログインを進めていくと、以下の画面のようにデバイスの登録が求められます。デバイスの登録というのはIntuneに登録されるわけではなく、Azure ADにデバイスが登録される形になります。

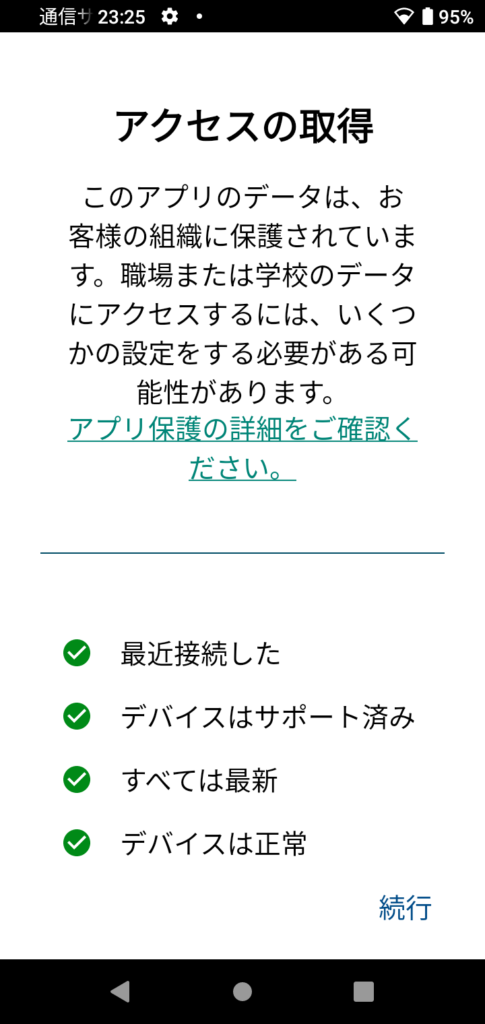

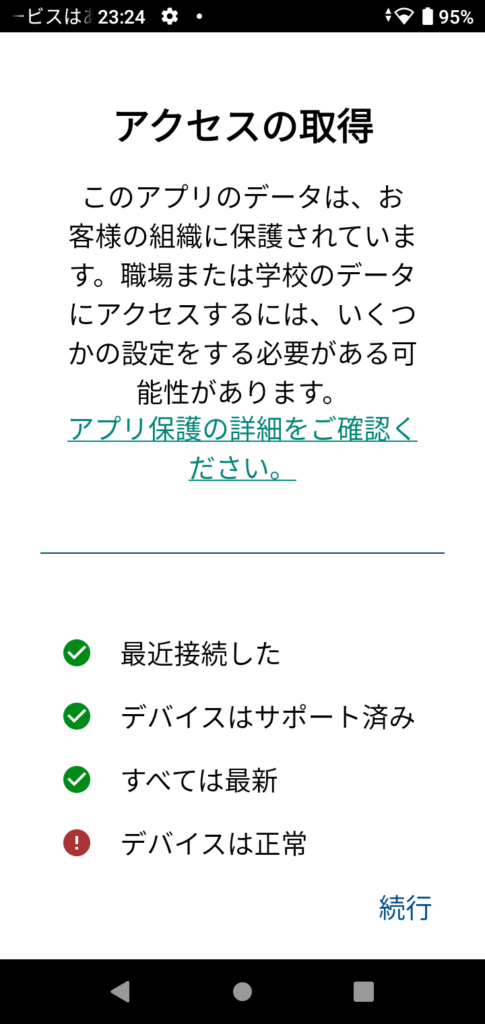

そして、ログインが成功したら以下のような画面が表示されますので「続行」から先に進んでください。ここでデバイスが正常ではないときは先に進めないためデバイスの正常性を確認後再度ログインしてください。

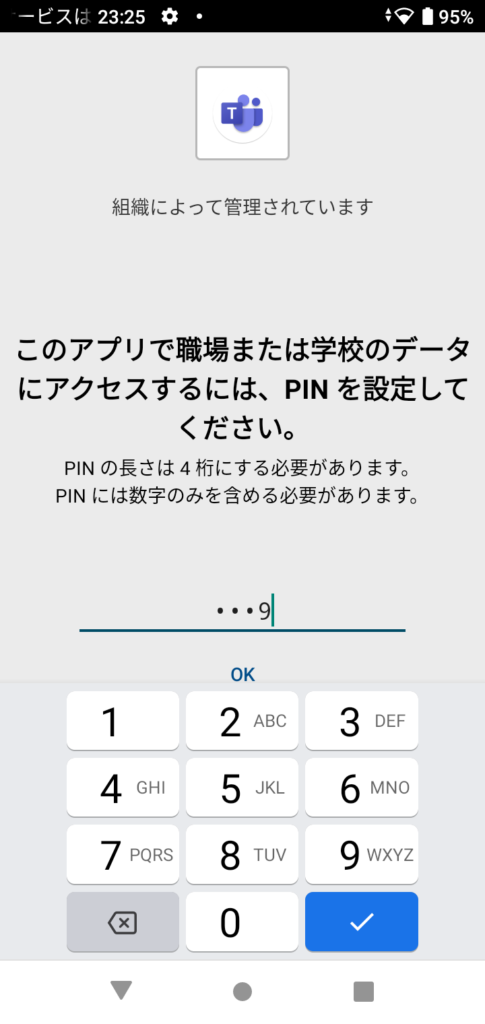

アクセスPINの設定

次に、アクセスPINを設定します。設定するPINの長さなどは設定によります。

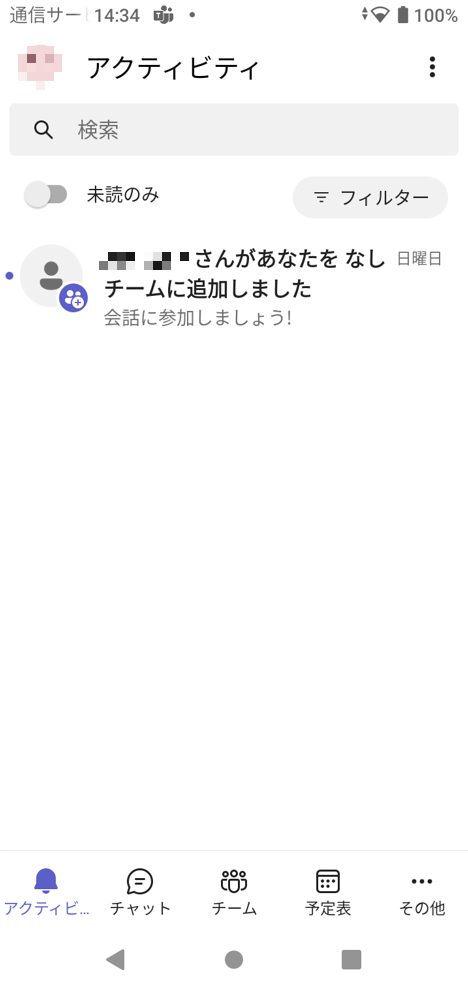

ログイン完了

PINを設定した後は以下の画面のようにTeamsのホーム画面に遷移できます。

設定確認

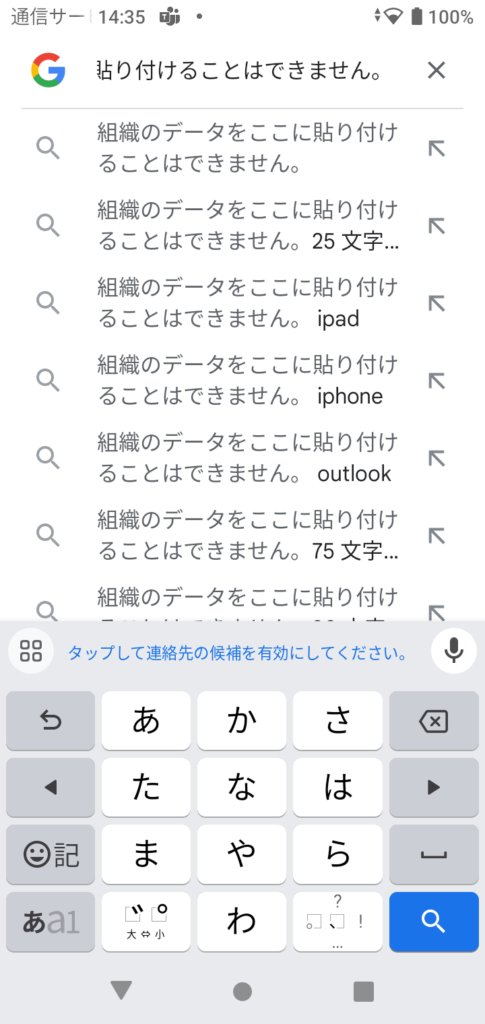

ログインまでできたのでアプリ保護ポリシーが適用されているか動作確認を実施してみます。

今回は管理外のアプリへのコピーペーストを禁止ししているためTeamsでコピーしたテキストをGoogleの検索窓に貼り付けようと思います。

貼り付けたところ、以下のように「組織のデータをここに貼り付けることはできません。」と表示されました。

どうやら想定どおりに動いているようです。

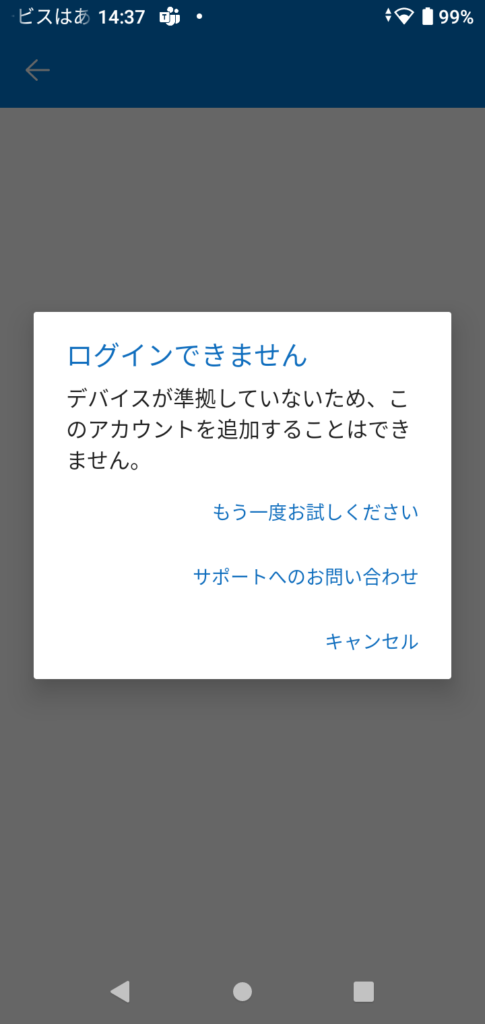

Teams以外にログイン

今回は条件付きアクセスとしてアプリ保護ポリシーを適用しているアプリにのみログインできるようにしていてアプリ保護ポリシーを適用しているのはTeamsのみです。

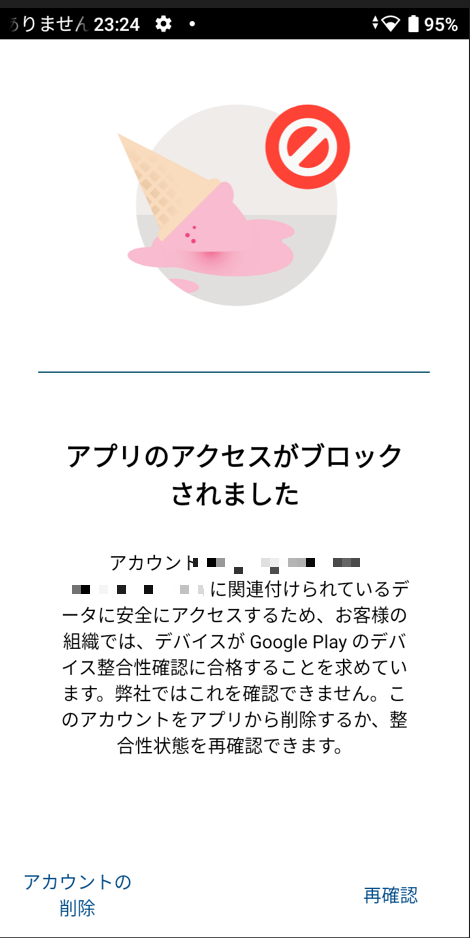

そのためTeams以外にログインしようとすると以下のようにアクセスが拒否されてしまいます。

補足

ログインする際にデバイスが正常ではないときは以下のような画面が表示されました。

今回は、「再確認」を実施することでデバイスが正常になりましたがそれでもデバイスが正常にならない場合はAndroidの仕様に従ってデバイスを正常にする必要があります。

※表示されている「デバイスの整合性確認」というのはアプリ保護ポリシーの条件付き起動で設定した項目の一つになります。

アプリ保護ポリシーの設定に関しては以下のドキュメントに記載されているのでご参照ください。

とてもわかりづらいのと実際の動作とは違うことがあるので検証の上設定することをお勧めします。

まとめ

今回はアプリ保護ポリシーを実際にAndroidデバイスに適用してみました。

アプリ保護ポリシーの動作としてはMSのドキュメントだけではわからない部分も多く、実際の動作としては検証は必要です。

今回実施した動作に関しても使用するデバイスやアプリのバージョンによって動作に違いがある可能性があるため注意です。

各設定の動作については別の記事で実施したいと思っています。

iOSデバイスへのアプリ保護ポリシーの適用は以下の記事にて実施しています。必要に応じてご参照ください。

コメント