今回はAzure FirewallのBasic & Standardで利用できる機能についてまとめました。

Basicで利用できる機能について

Basicは以下のサイトから主だって追加で利用できる利用はなさそうです。

基本的には、共通の機能の内いくつかの部分が制限されているのがBasicです。

Basicはデプロイする際、強制トンネリング機能が自動で有効になるようです。

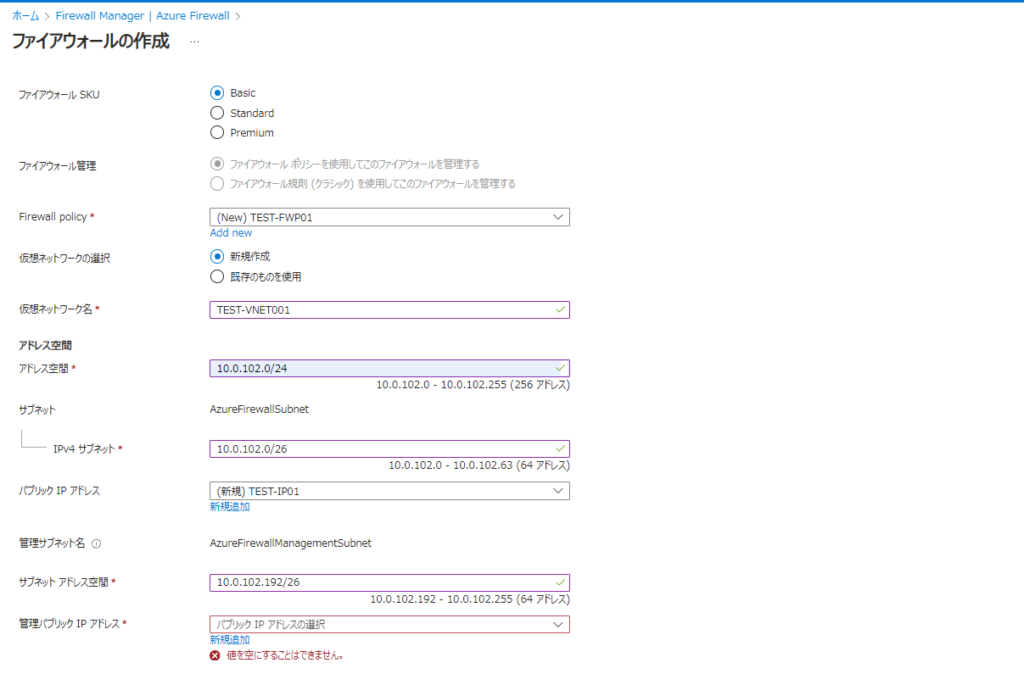

以下の画像の「管理サブネット」のあたりが強制トンネリングの設定になりますが、未記入で進むことができなくなっています。

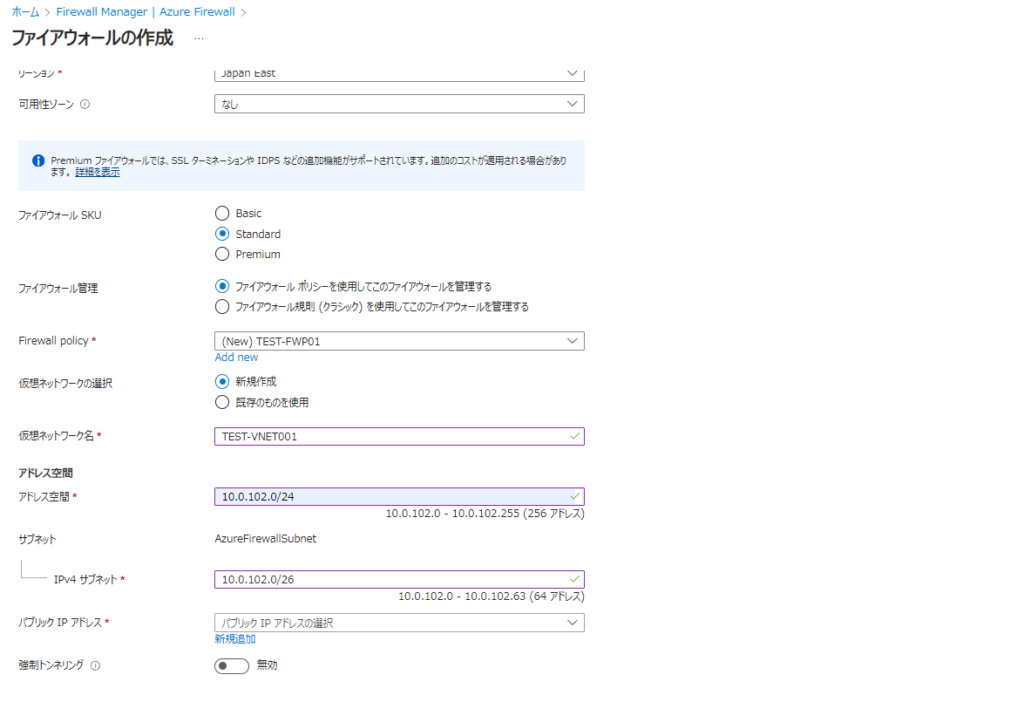

「Standard」以上であれば以下の画像のように強制トンネリングの無効化を選べるようになります

つまりインターネット方向へのアウトバウンド通信を利用する際に、直接AzureFirewallを経由してインターネットへ通信することができずにオンプレミスなどを経由させる必要があるということになります。

もちろん構成によりますが、結構な制限だと思いますね。。

強制トンネリングについては、以下のリンクがわかりやすいです。

また、BasicではHTTP(S)、SQL以外の通信規則を作成することができないので、上記と合わせて利用は大きく制限されるようです。

Standardで利用できる機能について

Azure Firewall Standardは、Basicの機能に加えて、より高度なネットワーク保護を提供するファイアウォール機能を備えています。主な機能は以下のとおりです。

ログと監視:Azure Monitorを活用して、より詳細なファイアウォールのログを監視。

FQDNフィルタリング:特定のドメイン名ベースでトラフィックを制御。

Threat Intelligenceフィード:Microsoftの脅威インテリジェンスを活用し、悪意のあるIPアドレスやドメインをブロック。

DNS プロキシ

加えて、StandardではDNSプロキシが利用できます。

DNSプロキシは、AzureFirewallをDNSの仲介役として利用することができます。

この機能はAzure Firewallでネットワークルールを利用する際には、利用することが推奨されます。

ネットワークルールを利用する際、Virtual Machineから来る通信はAzure Firewall自身がDNSサーバに名前解決しIPアドレスに変換した後にフィルタリングを行います。

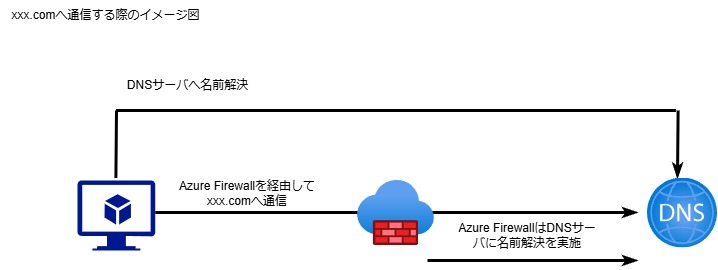

DNSプロキシを利用しない場合の名前解決のイメージは以下になります。

この時、VMとAzure Firewallは別々に名前解決を行うことになりますが、その際にタイミングの問題等でDNSサーバがVMとAzure Firewallに別々のIPアドレスを応答として返した場合、ネットワークルールにより通信が遮断され、本来できるはずのxxx.comへの通信ができません。

DNSプロキシはこの問題を解決するために必要な機能となります。

コメント