今回実施する内容について

昨今、セキュリティについてはゼロトラストの考えが広まってきており、その中で認証がトレンドになってきている印象です。

認証に関しては多要素認証が重要になってきておりますが、セキュリティ面が向上する反面、手間がかかるというのがネックに思います。

そのため、今回はAzureアカウントを利用してのログインについて、Microsoft Entra ID(旧 Azure Active Directory)の機能を利用してパスワードレス認証を実施してみようと思います。

パスワードレス認証とは

パスワードレス認証はMicrosoft Entra IDの機能の一つで、

パスワードの代わりに多要素認証を使用してログインすることができます。

通常、多要素認証を有効にしたときは「ユーザーID」→「パスワード」→「多要素認証」という少し面倒くさい手順を踏む必要があります。

しかし、本機能を利用することで「ユーザーID」→「多要素認証」と手順を少し短縮化することができます。

パスワードは覚えるのが大変ですが、その必要がなくなることもメリットですが覚える必要がないということはパスワードを長く設定しておくことでパスワード漏洩のリスクを少なくすることができます。

詳細については以下を参照してください。

パスワードレス認証の種類

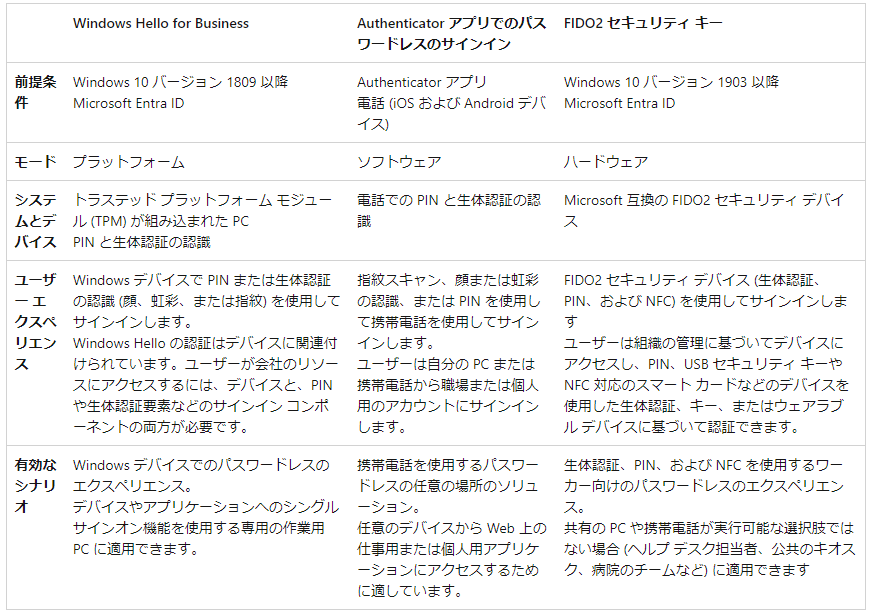

パスワードレス認証には以下の種類を利用することができます。

- Windows Hello for Business

- Microsoft Authenticator

- FIDO2 セキュリティ キー

Windows Hello for Businessとは

Windows Hello for BusinessはWindowsデバイス用の多要素認証オプションです。

生体認証やアクセスPINを利用してWindowsデバイスにログインすることができます。

Windowsデバイスの標準の機能としてWindows Helloがありますが

Windows HelloとWindows Hello for Businessは別のものなので注意です。

Windowsではデバイスサインイン時のセキュリティ強化機能が、個人デバイスと企業デバイス用の2種類に分けられます。

「Windows Hello」はWindows OSでサポートされる機能であり、”ローカルアカウントによるデバイスへのサインイン”を制御します。

「Windows Hello for Business」はIntuneでサポートされる機能であり、”企業アカウントによるMicrosoft Entra IDへの接続・認証”を制御します。

つまり、Windows Hello for Businessはローカルアカウントではなく、Microsoft Entra IDを利用してデバイスにログインする際に利用します。

Microsoft Authenticatorとは

Microsoft Authenticatorはスマホと連動することで多要素認証を実現します。

利用者は、スマホにMicrosoft Authenticatorアプリをダウンロードし、Microsoft アカウントと連携することで手軽に多要素認証を実施することができます。

実際のところ企業では、これが最も多く使用されている多要素認証ではないかと思われます。感覚ですが、、

FIDO2 セキュリティ キー

FIDO2 セキュリティ キーはハードウェアを基盤にしたキー情報を利用して多要素認証を実現します。

例えば、USBを利用して多要素認証を実施することが可能になります。

他にもBluetoothやNFCを利用することもできるようです。

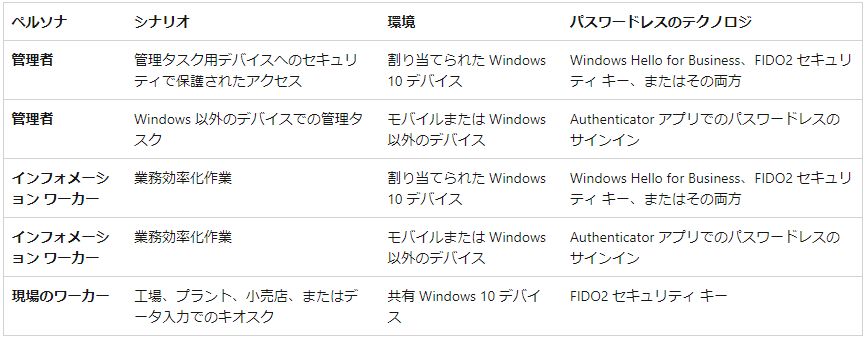

どれを使えばいいか

パスワードレス認証の選定に関しては、会社の要件やシナリオに応じて選択する必要があります。

MSのドキュメントには以下のような要素を考慮して選択する必要があることが記載されています。

実際にパスワードレス認証を試してみる

では、実際にパスワードレス認証を試してみようと思います。

今回は、Microsoft Authenticatorを利用してパスワードレス認証を実施しようと思います。

パスワードレス認証の有効化

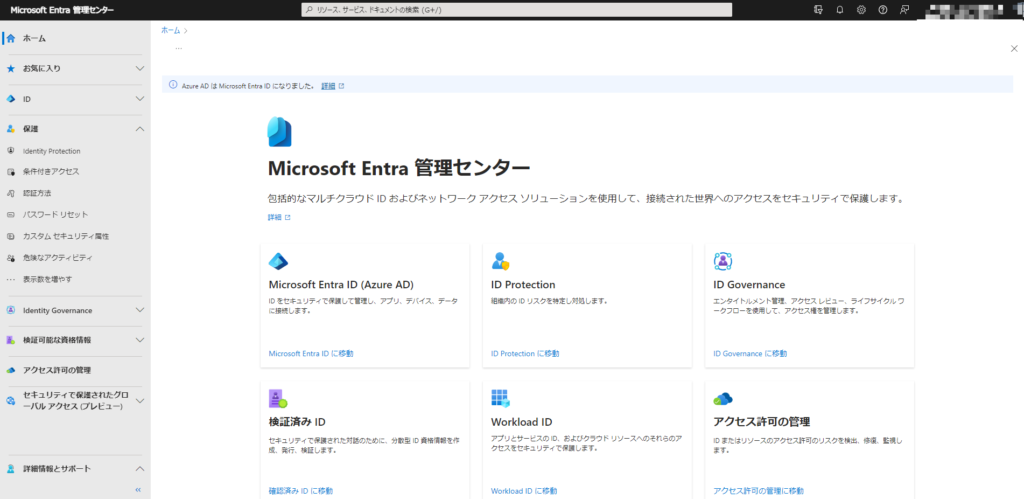

「認証ポリシー管理者」以上の権限のあるアカウントでMicrosoft Entra 管理センターにアクセスします。

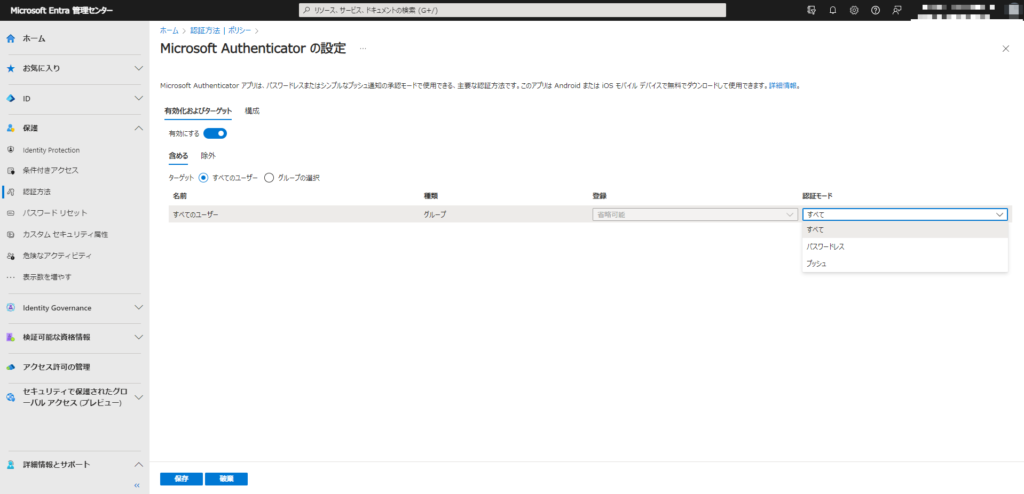

「保護」 > 「認証方法」 > 「ポリシー」を選択します。

「Microsoft Authenticator」をクリックし、「有効にする」をONにします。

認証モードは任意で変更することができます。

以下のモードを利用することができます。

※既定では両方のモードを表す「すべて」が選択されています。

パスワードレス・・・パスワードレス認証を利用することができる。

プッシュ・・・Microsoft Authenticatorのパスワードレス認証でプッシュ通知での認証のみ可能で電話番号によるサインインは利用することができない。

変更できたら「保存」をクリックします。

ユーザー側の設定

ユーザー側でも設定が必要になります。

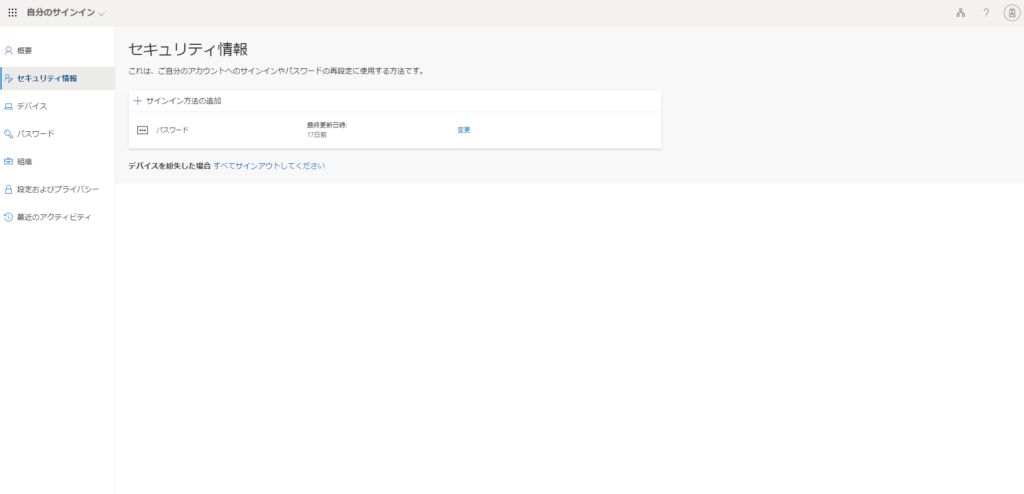

自分のMicrosoftアカウントにログインします。

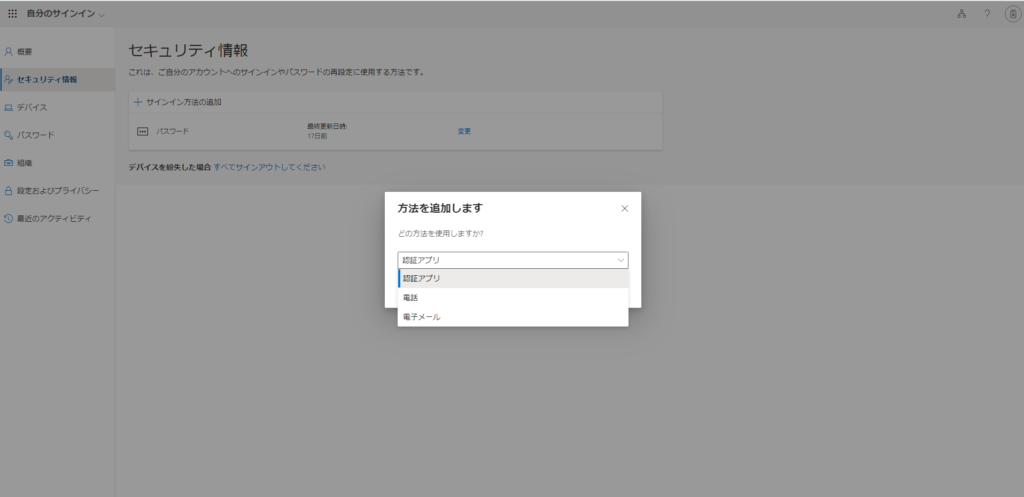

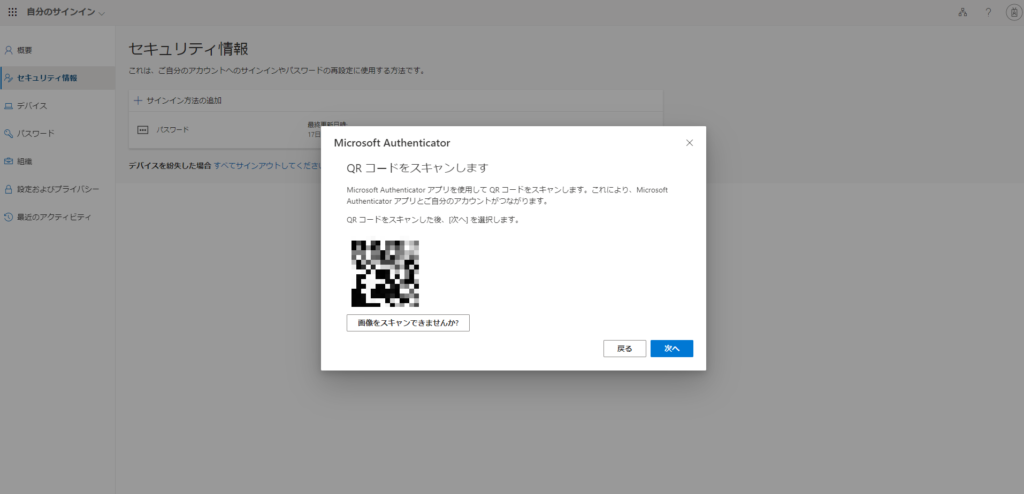

「サインイン方法の追加」をクリックし「認証アプリ」を選択します。

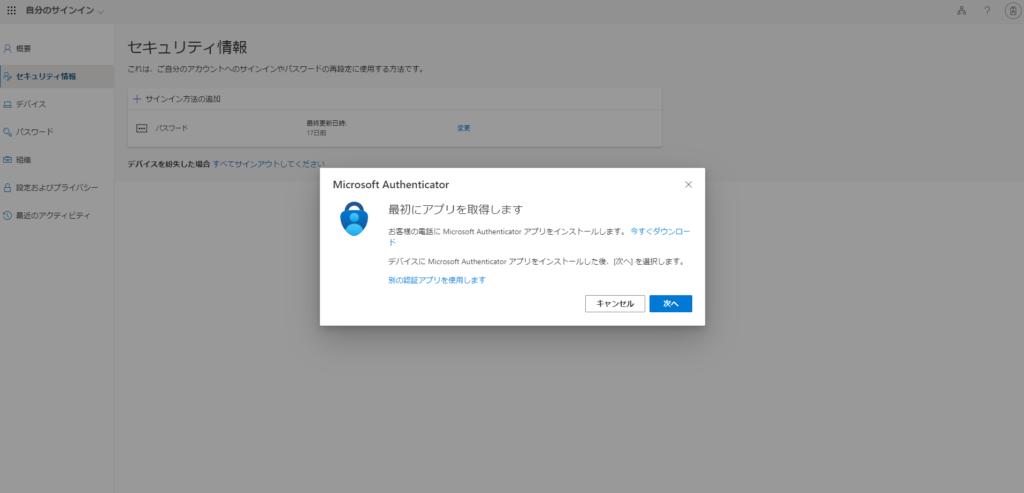

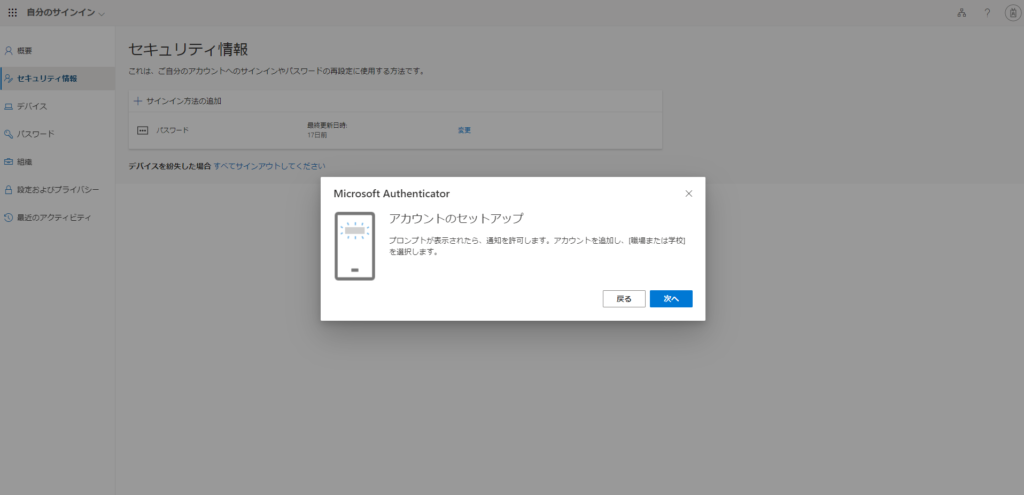

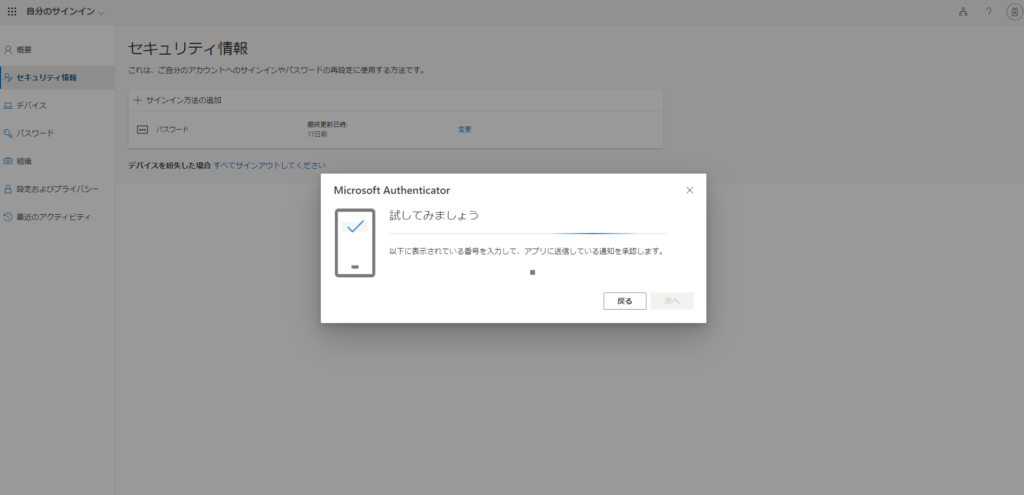

あとは画面の指示に従い、Microsoft Authenticatorアプリのインストール、設定を実施します。

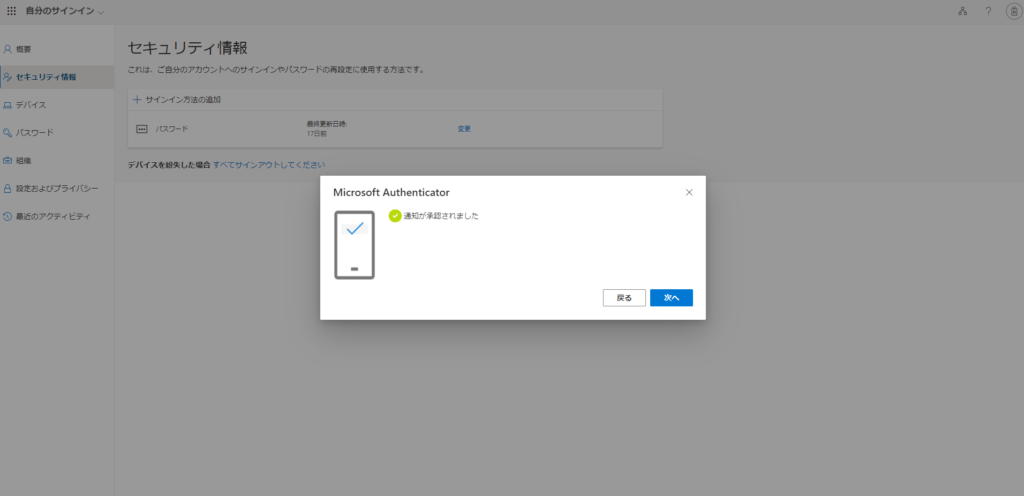

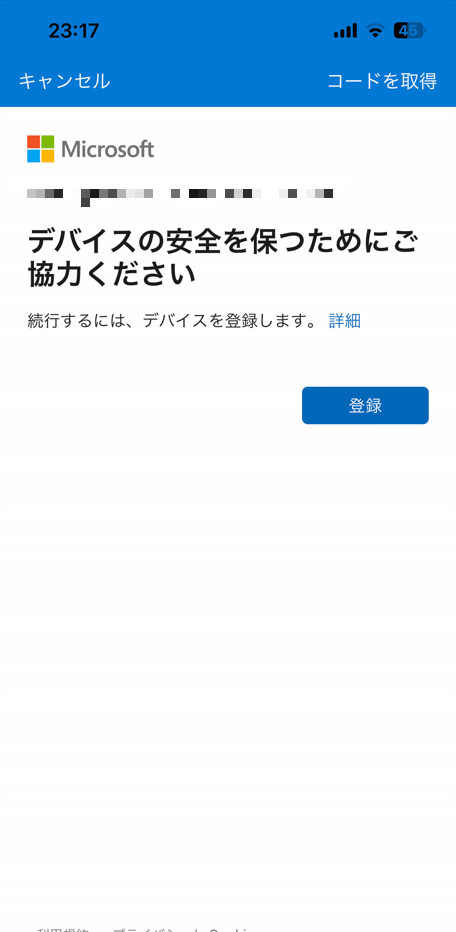

インストールが完了したら、Microsoft Authenticatorから電話認証を有効にします。

その過程でデバイスはMicrosoft Entraへ登録されます。

詳細については以下のサイトの「前提条件」に記載されています。

動作確認

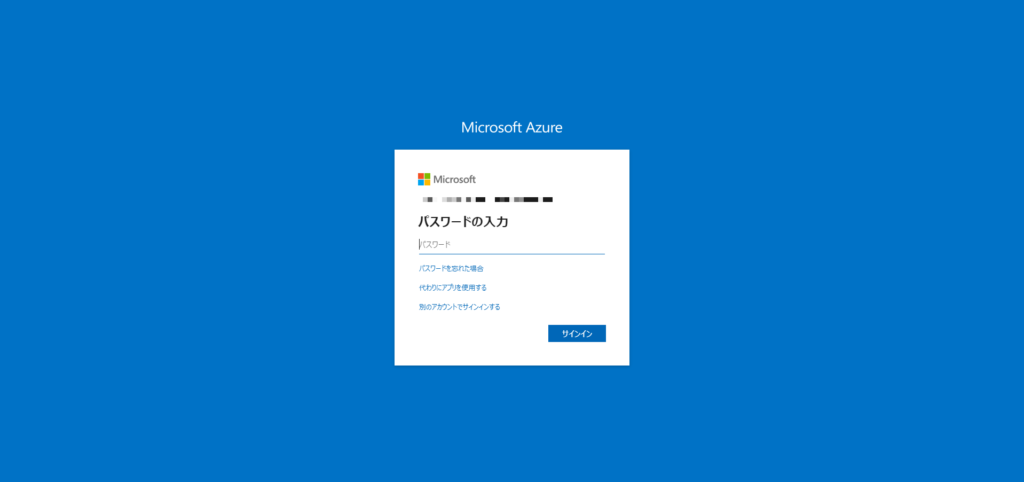

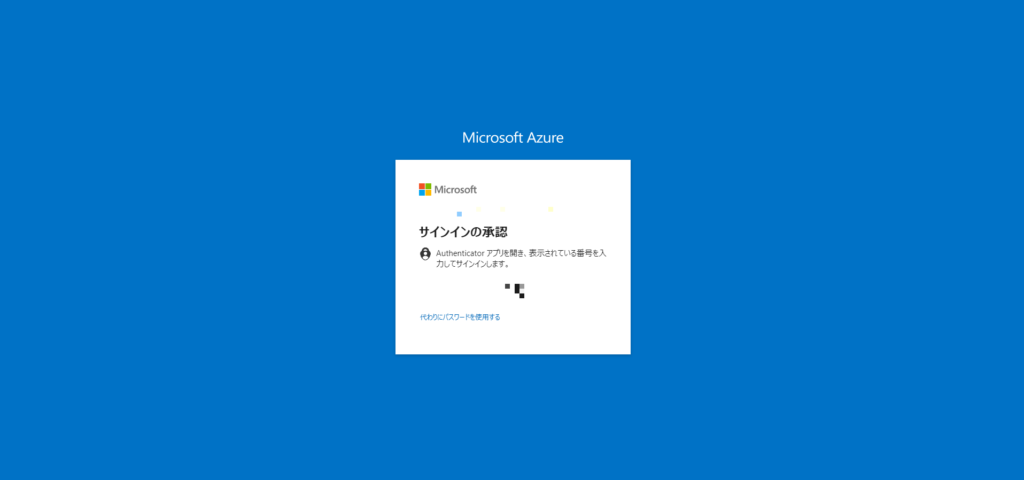

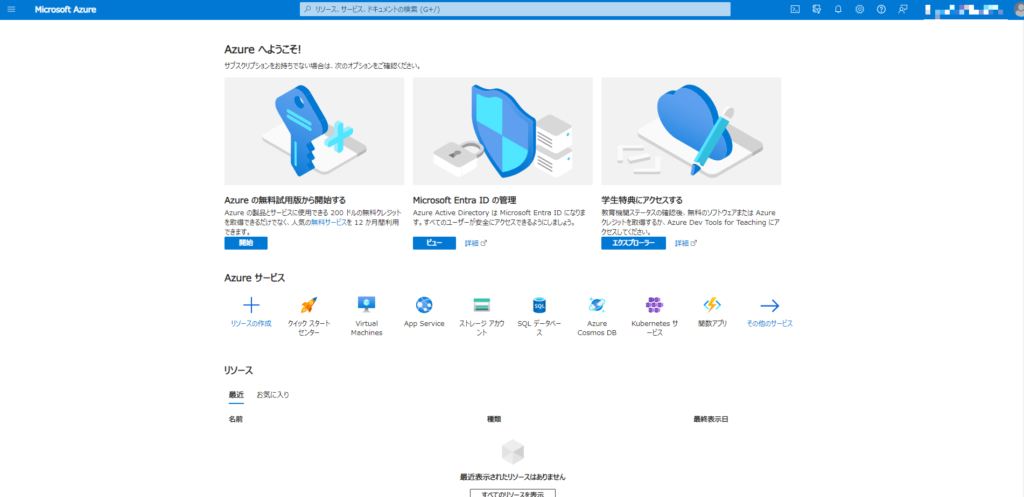

設定が完了したので実際にパスワードレス認証を利用してログインしてみます。

せっかくなのでAzureにログインしてみます。

ログイン時にユーザーIDを入力したところ、今まではなかった、「代わりにアプリを使用する」という項目が増えてました!

その後、Microsoft Authenticatorアプリを使用してパスワードを入力することなくログインすることができました。

まとめ

今回はパスワードレス認証を実施してみました。

パスワードレス認証は実際に設定を完了してから設定が反映されるまで多少時間がかかったように見えます。

今までパスワード+多要素認証の実施をわずらわしく思っていたこともあったため、短縮できることで知見が広がりました。

コメント